Pirate Informatique Éthique : Un Guide Complet sur le Rôle et l’Importance des Hackers Éthiques

Dans un monde de plus en plus numérique, où la cybersécurité est une préoccupation croissante, le terme pirate informatique éthique est devenu essentiel. Ces professionnels jouent un rôle crucial dans la protection des systèmes informatiques contre les cyberattaques. Mais qu’est-ce qu’un pirate informatique éthique, et pourquoi leur rôle est-il si important ? Ce guide complet vous expliquera tout ce que vous devez savoir.

Définition d’un Pirate Informatique Éthique

Un pirate informatique éthique, aussi connu sous le nom de hacker éthique, est un expert en cybersécurité qui utilise ses compétences pour identifier et corriger les failles de sécurité dans les systèmes informatiques. Contrairement aux hackers malveillants, dont l’objectif est de causer des dommages ou de voler des données, les pirates informatiques éthiques travaillent dans un cadre légal et éthique pour protéger les entreprises et les individus contre les cybermenaces.

1. Les Fondements du Piratage Informatique Éthique

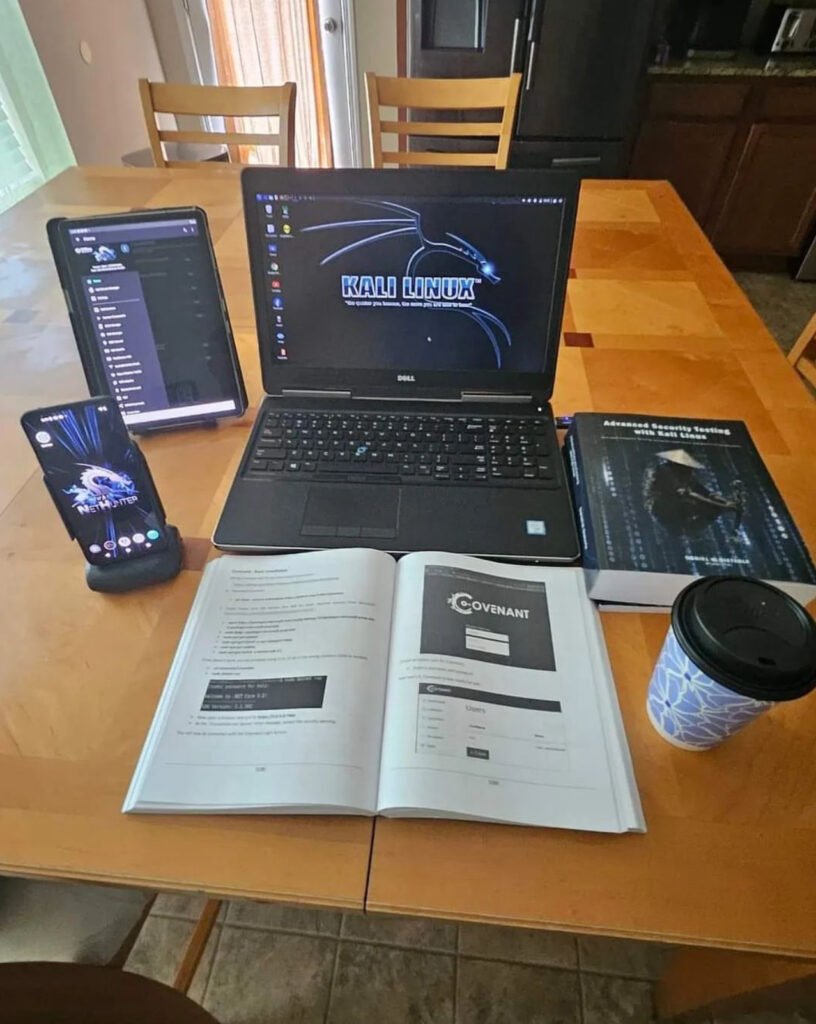

Le piratage éthique repose sur l’idée que pour protéger un système informatique, il faut comprendre comment les cybercriminels pourraient l’attaquer. Les pirates informatiques éthiques utilisent les mêmes outils, techniques et méthodologies que les hackers malveillants, mais avec l’autorisation de l’entreprise ou de l’organisation qu’ils aident. Leur mission est de trouver les vulnérabilités avant que les hackers malveillants ne puissent les exploiter.

2. Les Différents Types de Pirates Informatiques

Il existe plusieurs types de hackers, chacun avec des objectifs et des méthodes différents :

- White Hat Hackers : Ce sont les pirates informatiques éthiques. Ils travaillent légalement pour améliorer la sécurité des systèmes.

- Black Hat Hackers : Ce sont les hackers malveillants qui exploitent les vulnérabilités pour des gains personnels ou pour causer des dommages.

- Gray Hat Hackers : Ces hackers se situent entre les White Hats et les Black Hats. Ils peuvent exploiter des failles sans autorisation, mais sans intention malveillante, souvent pour alerter les propriétaires des systèmes concernés. Trouver un hacker en ligne ici.

Les Rôles d’un Pirate Informatique Éthique dans la Cybersécurité

Les pirates informatiques éthiques jouent un rôle central dans la protection des systèmes informatiques et la prévention des cyberattaques. Voici les principaux rôles qu’ils jouent dans la cybersécurité.

1. Réaliser des Tests de Pénétration

L’une des principales tâches d’un pirate informatique éthique est de réaliser des tests de pénétration (ou pen tests). Ces tests consistent à simuler des attaques sur un système informatique pour identifier les failles de sécurité. Les pirates éthiques essaient d’accéder aux systèmes comme le ferait un hacker malveillant, mais avec l’autorisation de l’entreprise. Ils exploitent les failles qu’ils trouvent pour démontrer comment une attaque pourrait se dérouler et recommander des solutions pour corriger ces vulnérabilités.

2. Auditer la Sécurité des Systèmes

En plus des tests de pénétration, les pirates informatiques éthiques réalisent des audits de sécurité pour évaluer l’ensemble des mesures de sécurité d’une organisation. Ces audits permettent de vérifier la configuration des systèmes, les politiques de sécurité, et les pratiques de gestion des accès pour s’assurer qu’ils respectent les meilleures pratiques de l’industrie.

3. Conseiller sur les Meilleures Pratiques de Sécurité

Les pirates informatiques éthiques conseillent les entreprises sur les meilleures pratiques en matière de cybersécurité. Ils fournissent des recommandations sur les politiques de sécurité, la gestion des mots de passe, la mise à jour des logiciels, et la formation des employés pour minimiser les risques d’attaques.

4. Former et Sensibiliser le Personnel

La formation en cybersécurité est essentielle pour prévenir les erreurs humaines qui peuvent mener à des incidents de sécurité. Les pirates informatiques éthiques jouent un rôle clé dans la formation et la sensibilisation des employés aux risques de sécurité, en leur enseignant comment reconnaître les menaces comme le phishing et en leur expliquant les bonnes pratiques de sécurité.

5. Assurer la Conformité Réglementaire

Les entreprises doivent souvent se conformer à des normes et des régulations strictes en matière de cybersécurité, comme le RGPD en Europe ou le HIPAA aux États-Unis. Les pirates informatiques éthiques aident les entreprises à s’assurer que leurs systèmes respectent ces normes, en identifiant les lacunes et en proposant des solutions pour y remédier.

Les Compétences Clés d’un Pirate Informatique Éthique

Pour être efficace, un pirate informatique éthique doit posséder un ensemble de compétences techniques et non techniques ; Recruter un hacker ici. Voici les compétences clés nécessaires pour exceller dans ce domaine.

1. Connaissance Approfondie des Systèmes d’Exploitation

Un pirate informatique éthique doit maîtriser les principaux systèmes d’exploitation, notamment Linux, Windows, et macOS. Cette connaissance est essentielle pour comprendre comment ces systèmes peuvent être exploités et comment les protéger.

2. Compétences en Réseaux et Sécurité des Réseaux

La sécurité des réseaux est un domaine clé pour les pirates informatiques éthiques. Ils doivent comprendre les protocoles de réseau, les configurations de pare-feu, et les technologies VPN pour identifier les vulnérabilités dans les infrastructures réseau.

3. Programmation et Scripting

La capacité à programmer et à écrire des scripts est essentielle pour automatiser les tests de sécurité et exploiter les failles de manière contrôlée. Les langages de programmation couramment utilisés par les pirates informatiques éthiques incluent Python, C, C++, et Java.

4. Expertise en Cryptographie

La cryptographie est un élément crucial de la sécurité des données. Les pirates informatiques éthiques doivent comprendre comment les algorithmes cryptographiques fonctionnent et comment les failles dans les implémentations peuvent être exploitées pour compromettre la sécurité.

5. Capacité d’Analyse et de Résolution de Problèmes

Les pirates informatiques éthiques doivent être capables de penser de manière critique et analytique pour résoudre des problèmes complexes. Ils doivent pouvoir diagnostiquer rapidement les failles de sécurité, élaborer des stratégies pour les exploiter de manière éthique, et proposer des solutions efficaces pour les corriger.

Comment Devenir un Pirate Informatique Éthique ?

Devenir un pirate informatique éthique demande une formation rigoureuse, l’acquisition de compétences spécifiques, et l’obtention de certifications reconnues. Voici les étapes à suivre pour débuter une carrière dans ce domaine.

1. Acquérir une Formation en Informatique

La première étape pour devenir un pirate informatique éthique est d’acquérir une solide base en informatique. Cela peut inclure un diplôme en informatique, en cybersécurité, ou dans un domaine connexe. Les cours doivent couvrir des sujets tels que la programmation, les systèmes d’exploitation, les réseaux, et la sécurité informatique.

2. Obtenir des Certifications en Cybersécurité

Les certifications sont essentielles pour valider vos compétences et gagner en crédibilité. Parmi les certifications les plus respectées dans le domaine du piratage informatique éthique, on trouve :

- Certified Ethical Hacker (CEH) : Une certification de base qui couvre les techniques de piratage éthique.

- Offensive Security Certified Professional (OSCP) : Une certification plus avancée axée sur les tests de pénétration.

- Certified Information Systems Security Professional (CISSP) : Une certification globale couvrant tous les aspects de la sécurité des systèmes d’information.

3. Acquérir de l’Expérience Pratique

L’expérience pratique est cruciale pour devenir un pirate informatique éthique. Cela peut être acquis par le biais de stages, de projets personnels, ou en participant à des programmes de bug bounty. Ces programmes offrent une opportunité de tester vos compétences dans des environnements réels et de gagner de l’expérience en découvrant des vulnérabilités dans des systèmes réels.

4. Se Tenir Informé des Dernières Tendances

La cybersécurité est un domaine en constante évolution, avec de nouvelles menaces et technologies apparaissant régulièrement. Pour rester efficace, un pirate informatique éthique doit se tenir informé des dernières tendances, des nouvelles vulnérabilités, et des meilleures pratiques en matière de sécurité. Cela peut être fait en suivant des blogs spécialisés, en participant à des conférences, et en s’engageant dans des communautés en ligne dédiées à la cybersécurité.

5. Adopter une Éthique de Travail Rigoureuse

Enfin, il est crucial d’adopter une éthique de travail rigoureuse. Les pirates informatiques éthiques doivent toujours agir dans le respect de la loi et des normes éthiques de la profession. Cela inclut le respect de la confidentialité des données, l’obtention des autorisations nécessaires avant de tester un système, et l’engagement à utiliser leurs compétences pour le bien.

Comment Identifier un Pirate Informatique Éthique ?

Pour les entreprises cherchant à engager un pirate informatique éthique, il est important de savoir comment identifier un professionnel qualifié et digne de confiance. Voici quelques conseils pour vous aider dans cette démarche. Commander un hacker en ligne |

1. Vérifiez les Certifications

Les certifications sont un bon indicateur de la compétence et du professionnalisme d’un pirate informatique éthique. Assurez-vous que le candidat possède des certifications reconnues telles que le CEH, l’OSCP, ou le CISSP.

2. Demandez des Références

N’hésitez pas à demander des références à d’anciens clients ou employeurs. Les témoignages positifs et les recommandations sont un excellent moyen de s’assurer que le pirate informatique éthique a une bonne réputation et une expérience réussie dans le domaine.

3. Évaluez l’Expérience

L’expérience pratique est essentielle pour un pirate informatique éthique. Demandez des exemples de projets précédents ou de rapports de tests de pénétration pour évaluer la qualité de son travail.

4. Assurez-vous qu’il Respecte les Normes Éthiques

Un pirate informatique éthique doit adhérer à un code d’éthique strict. Assurez-vous qu’il comprend et respecte les normes éthiques et légales, et qu’il est prêt à signer des accords de non-divulgation (NDA) pour protéger la confidentialité de vos données.

5. Évaluez sa Capacité à Communiquer

La communication est un aspect clé du travail d’un pirate informatique éthique. Il doit être capable d’expliquer les concepts techniques de manière claire et compréhensible, et de collaborer efficacement avec votre équipe pour résoudre les problèmes de sécurité.

L’Importance des Pirates Informatiques Éthiques pour les Entreprises

Les pirates informatiques éthiques sont devenus des alliés indispensables pour les entreprises cherchant à se protéger contre les cybermenaces. Voici pourquoi leur rôle est si crucial.

1. Prévenir les Violations de Données

Les violations de données peuvent avoir des conséquences dévastatrices pour les entreprises, y compris des pertes financières, des atteintes à la réputation, et des sanctions réglementaires. Les pirates informatiques éthiques aident à prévenir ces violations en identifiant et en corrigeant les vulnérabilités avant qu’elles ne soient exploitées.

2. Assurer la Conformité avec les Régulations

De nombreuses industries sont soumises à des réglementations strictes en matière de sécurité des données. Les pirates informatiques éthiques aident les entreprises à se conformer à ces régulations en effectuant des audits de sécurité et en proposant des solutions pour combler les lacunes.

3. Améliorer la Résilience des Systèmes

Les pirates informatiques éthiques renforcent la résilience des systèmes en identifiant les points faibles et en recommandant des améliorations pour les renforcer. Cela permet aux entreprises de mieux résister aux attaques et de minimiser les interruptions en cas d’incident de sécurité.

4. Renforcer la Confiance des Clients et des Partenaires

En engageant un pirate informatique éthique, les entreprises montrent à leurs clients et partenaires qu’elles prennent la sécurité au sérieux. Cela renforce la confiance et peut même devenir un avantage concurrentiel sur le marché.

5. Contribuer à l’Amélioration Continue de la Sécurité

La cybersécurité est un processus continu qui nécessite des ajustements et des améliorations réguliers. Les pirates informatiques éthiques jouent un rôle clé dans cette amélioration continue en fournissant des évaluations régulières de la sécurité et en aidant les entreprises à s’adapter aux nouvelles menaces.

Études de Cas : Succès grâce aux Pirates Informatiques Éthiques

Les pirates informatiques éthiques ont permis à de nombreuses entreprises de renforcer leur sécurité et d’éviter des cyberattaques majeures. Voici quelques exemples concrets.

1. Sauvegarde des Données Clients pour une Banque

Une grande banque internationale a engagé un pirate informatique éthique pour tester la sécurité de son réseau interne. Le pirate a découvert une vulnérabilité critique qui aurait pu permettre à des hackers malveillants d’accéder aux comptes des clients. Grâce à l’intervention du pirate éthique, la faille a été corrigée avant qu’elle ne soit exploitée, évitant ainsi une violation de données majeure.

2. Protection des Transactions pour une Plateforme de Commerce Électronique

Une entreprise de commerce électronique a fait appel à un pirate informatique éthique pour sécuriser sa plateforme de paiement. Le pirate a identifié plusieurs failles de sécurité, notamment une vulnérabilité qui aurait pu permettre le vol d’informations de carte de crédit. Les recommandations du pirate éthique ont permis à l’entreprise de sécuriser sa plateforme et de protéger les données sensibles de ses clients.

3. Conformité Réglementaire pour une Organisation de Santé

Une organisation de santé devait se conformer aux régulations strictes du HIPAA. Un pirate informatique éthique a été engagé pour réaliser un audit de sécurité et identifier les lacunes dans la protection des données des patients. Grâce à ses recommandations, l’organisation a pu mettre en œuvre des mesures de sécurité conformes aux exigences du HIPAA et éviter des sanctions importantes.

Conclusion : La Valeur des Pirates Informatiques Éthiques dans le Monde Numérique

Dans un environnement numérique où les menaces cybernétiques sont en constante évolution, les pirates informatiques éthiques jouent un rôle essentiel. Leur expertise permet aux entreprises de se protéger contre les cyberattaques, de respecter les réglementations de sécurité, et de maintenir la confiance de leurs clients et partenaires.

Engager un pirate informatique éthique n’est pas seulement une mesure de protection, c’est un investissement stratégique dans la sécurité de votre entreprise. Que vous cherchiez à prévenir des attaques, à corriger des vulnérabilités, ou à améliorer la sécurité globale de vos systèmes, un pirate informatique éthique peut vous aider à atteindre ces objectifs de manière efficace et éthique.

FAQ : Pirate Informatique Éthique

1. Qu’est-ce qu’un pirate informatique éthique ?

Un pirate informatique éthique est un expert en cybersécurité qui utilise ses compétences pour identifier et corriger les failles de sécurité dans les systèmes informatiques. Contrairement aux hackers malveillants, les pirates éthiques travaillent dans un cadre légal pour protéger les entreprises et les individus contre les cybermenaces.

2. Comment devenir un pirate informatique éthique ?

Pour devenir un pirate informatique éthique, il est essentiel d’acquérir des compétences en informatique, de suivre une formation spécialisée en cybersécurité, d’obtenir des certifications reconnues telles que le CEH ou l’OSCP, et d’acquérir de l’expérience pratique en travaillant sur des projets réels.

3. Quels sont les rôles d’un pirate informatique éthique ?

Les pirates informatiques éthiques réalisent des tests de pénétration, des audits de sécurité, conseillent sur les meilleures pratiques en matière de cybersécurité, forment le personnel et assurent la conformité réglementaire. Leur objectif est de prévenir les cyberattaques en identifiant et en corrigeant les vulnérabilités avant qu’elles ne soient exploitées.

4. Pourquoi engager un pirate informatique éthique ?

Engager un pirate informatique éthique vous aide à identifier et corriger les failles de sécurité avant qu’elles ne soient exploitées par des cybercriminels. Cela permet de prévenir les violations de données, d’assurer la conformité avec les réglementations, et de renforcer la résilience des systèmes.

5. Comment évaluer un pirate informatique éthique ?

Pour évaluer un pirate informatique éthique, vérifiez ses certifications, demandez des références, évaluez son expérience, assurez-vous qu’il respecte les normes éthiques, et évaluez sa capacité à communiquer clairement. Ces critères vous aideront à choisir un professionnel qualifié et digne de confiance.

6. Quelle est la différence entre un pirate informatique éthique et un hacker malveillant ?

La différence principale réside dans l’intention et la légalité des actions. Les pirates informatiques éthiques travaillent avec l’autorisation des entreprises pour identifier et corriger les failles de sécurité, tandis que les hackers malveillants exploitent ces failles pour des gains personnels ou pour causer des dommages.